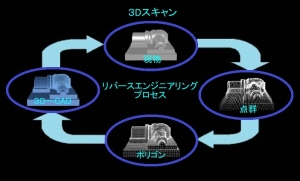

リバースエンジニアリングプロセス

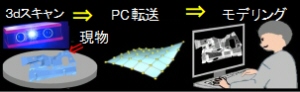

リバースエンジニアリング(逆アセンブリや逆解析とも呼ばれる)は、製品やシステムを分解して、その動作や構造を理解するプロセスです。これは、オリジナルの設計情報が不足しているか、失われた場合に非常に有用です。以下は、リバースエンジニアリングの基本的なプロセスを示すステップです。

1.目的の定義: 何のためにリバースエンジニアリングを行うのかを明確にします。例えば、既製品から新商品の開発のヒントを得るなど。

2.対象の選択: アナライズする特定の製品やコンポーネント、ソフトウェアを選びます。

3.情報収集: 対象に関するすべての利用可能な情報を収集します。このステップは、データシート、マニュアル、技術文書などの公に利用可能な情報を収集することから始まることが多いです。

4.分解: 物理的な製品の場合、部品に分解します。ソフトウェアの場合、逆コンパイルやディスアセンブルを使用してコードを解析可能な形式に変換します。

5.分析: 分解されたコンポーネントやコードを詳細に調査して、動作や相互関係を理解します。

6.ドキュメンテーション: 分析の結果をドキュメント化します。これは、後で参照したり、他のチームメンバーと共有したりするための重要なステップです。

7.再設計/修正: 必要に応じて、元の製品を修正したり、新しい設計を提案したりします。

8.確認: 新しい設計や修正が正しく、目的に合致しているかをテストおよび確認します。

リバースエンジニアリングは、さまざまな理由で行われることがありますが、一般的には、知識の欠如、競合分析、セキュリティ評価、教育の目的などで行われることが多いです。ただし、リバースエンジニアリングが法的、倫理的に問題となる場合もあるため、行う前に法的な側面やライセンス条項を確認することが重要です。

バースエンジニアリングの法的、倫理的

「リバースエンジニアリング」と「逆コンパイル」は関連がありますが、意味や目的に少し違いがあります。以下にそれぞれの定義と関係性をわかりやすく説明します。

🔧 リバースエンジニアリング(Reverse Engineering)とは?

既存の製品やソフトウェアを分析し、その構造・機能・仕様などを明らかにする技術や手法のことです。

-

目的:

-

仕様の把握

-

保守・修正(ソースコードがない場合)

-

セキュリティ調査

-

互換製品の開発

-

特許や規格の調査

-

-

対象:

-

ソフトウェア(プログラム)

-

ハードウェア(基板・筐体など)

-

データフォーマット、通信プロトコル

-

💻 逆コンパイル(Decompilation)とは?

コンパイルされた実行ファイル(バイナリ)を、元のソースコードに近い形に戻す処理のことです。

-

例:

.exe(Windowsの実行ファイル) → C言語に近いソースコード -

Javaでは

.class→.javaのように戻すことが比較的簡単 -

C/C++では完全な復元は難しく、読みやすいコードへの変換が限界

✅ 両者の関係

逆コンパイルはソフトウェアのリバースエンジニアリングの手段の1つです。

| リバースエンジニアリング | 逆コンパイル |

|---|---|

| 広い意味での解析全般 | ソフトウェア解析の一手法 |

| ソフト・ハードどちらも対象 | 主にソフトウェアが対象 |

| 実行ログ解析、通信解析なども含む | 実行ファイル → ソースへの変換 |

| 設計や仕様の理解が主な目的 | ソースコードの再取得が目的 |

⚠️ 法的注意

-

著作権法上、逆コンパイルやリバースエンジニアリングには制限があります。

-

一部国では互換性確保のために逆コンパイルが認められることもある

-

日本では「解析目的であれば正当な理由がある限り許容」とされる場合があるが、商用利用や改変はリスクが高い

-

🛠 使用ツール例(ソフトウェア向け)

| ツール名 | 用途 |

|---|---|

| IDA Pro / Ghidra | バイナリ解析、逆アセンブル・逆コンパイル |

| dotPeek | .NETアプリの逆コンパイル |

| JADX | Android APKの逆コンパイル |

| Hex-Rays | Cコードへの高精度な逆コンパイル |

| <トップページへ> |